Strzyżenie owiec dyscypliną olimpijską?

19 stycznia 2012, 13:06Grupa nowozelandzkich lobbystów twierdzi, że strzyżenie owiec mogłoby zostać olimpijską dyscypliną demonstracyjną, czyli promującą samą siebie. Jeśli z różnych względów debiut na olimpiadzie nie byłby możliwy, sugerowano uwzględnienie w programie Igrzysk Wspólnoty Narodów. Prestiż zdecydowanie nie ten sam, ale ze względów PR-owych i tak byłoby to coś...

Walka McKinnona dobiega końca

6 września 2012, 15:38Ostateczna decyzja w sprawie Gary’ego McKinnona, który od wielu lat walczy przed brytyjskimi sądami o to, by nie zostać wydanym Stanom Zjednoczonym, zapadnie przed końcem bieżącego roku.

Laser na drony

29 marca 2013, 13:10US Navy chce mieć do dyspozycji niewielki przenośny system laserowy zdolny do przechwytywania i niszczenia dronów przeciwnika. System ma służyć operującym na lądzie jednostkom Marines.

Tytoń szkodzi mimo wietrzenia pomieszczeń

21 czerwca 2013, 10:26Naukowcy z Lawrence Berkeley National Laboratory (LBNL) jako pierwsi na świecie dowiedli, że ekspozycja na pozostałości dymu tytoniowego, które osiadają na wszelkich możliwych powierzchniach, prowadzi do uszkodzeń DNA. Uczeni wykazali również, że w takim przypadku ciągłe wystawienie na mniejsze dawki jest bardziej niebezpieczne niż gwałtowna ekspozycja

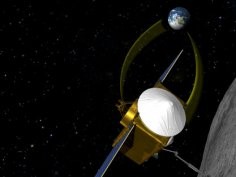

Zielone światło dla OSIRIS-REx

11 kwietnia 2014, 10:11Oficjalnie ogłoszono, że NASA będzie kontynuowała misję OSIRIS-REx (Origins Spectral Interpretation Resource Identification Security Regolith Explorer). Celem misji jest pobranie próbek z asteroidy i przywiezienie ich na Ziemię.

Prywatnie będzie taniej

27 stycznia 2015, 12:45Menedżer w NASA powiedziała, że amerykańska agencja kosmiczna, zlecając prywatnym firmom a nie Rosjanom wysyłanie astronautów na Międzynarodową Stację Kosmiczną, zaoszczędzi 12 milionów dolarów na jednym astronaucie. Od czasu wysłania promów kosmicznych na emeryturę Amerykanie latają na ISS rosyjskimi statkami

Umowa NATO z Microsoftem

17 września 2015, 08:51Microsoft i NATO podpisały umowę, w ramach której Pakt Północnoatlantycki otrzymał dostęp do kodów źródłowych produktów Microsoftu. Koncern z Redmond będzie też dzielił się z NATO informacjami o odkrytych dziurach i zagrożeniach.

Kolejny udany test silnika scramjet

19 maja 2016, 05:55Amerykańsko-australijski zespół wojskowy prowadzi serię eksperymentów na największym poligonie świata Woomera w Australii oraz na norweskim poligonie rakietowym na wyspie Andoya. To technologia całkowicie zmieniająca reguły gry... może ona zrewolucjonizować podróżowanie w powietrzu i zapewnić tani dostęp do przestrzeni kosmicznej

Kongres USA chce marsjańskiej misji załogowej w 2033 roku

10 marca 2017, 09:46Do prezydenta USA wysłano NASA Transition Authorization Act of 2017. Ustawa, która przeszła już przez obie izby Kongresu zobowiązuje NASA do rozważenia możliwości zorganizowania w 2033 roku załogowej misji na Marsa

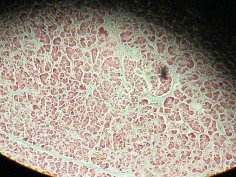

Nanokapsułki z bilirubiną zwiększają przeżywalność przeszczepionych komórek wysp trzustkowych

19 grudnia 2017, 12:09Kapsułki wypełnione bilirubiną zwiększają przeżywalność komórek beta wysp trzustkowych w warunkach niskiej zawartości tlenu. Wyniki uzyskane przez naukowców z Uniwersytetu Stanowego Karoliny Północnej mają ogromne znaczenie dla chorych na cukrzycę typu 1.